Konfigurując zabezpieczenia dotyczące ograniczeń ruchu klienckiego do Exchange administrator często staje przed zagadnieniem określenia typu połączeń, które nie zawsze są takie oczywiste. "Gruby" klient, czyli Outlook na platformie Windows od kilkunastu lat używał protokołu RPC/HTTPS, chociaż do Exchange 2013 CU4 Microsoft zaczął promować nowy protokół MAPI/HTTP, który obecnie jest obowiązującym standardem dla dostępu do usługi Exchange Online. Na serwerach on-premises możemy go włączyć (nowe instalacje ustawiają go domyślnie), chociaż mocniej on obciąża serwery niż RPC/HTTPS. Ale za to jego diagnostyka powinna być prostsza.

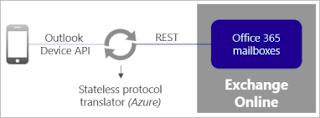

W przypadku platformy Mac, domyślnie Outlook i inne typy klientów używają Web Service'ów (EWS), a w przypadku urządzeń mobilnych domyślnym protokołem komunikacyjnym jest ActiveSync. Niestety w przypadku klientów mobilnych na platformach IOS i Android nie do końca jest to prawdą. Kilka lat temu Microsoft kupił firmę Acompli, która stworzyła niezależnego klienta. Jest on bezpłatnie udostępniany jako Outlook for Android i Outlook for IOS, jednak po przeniesieniu usług powiązanych z aplikacją z AWS do chmury Microsoft, zamiast protokołu ActiveSync, klient obecnie używa protokołu RESTApi, czyli de facto EWS -

https://blogs.office.com/en-US/2016/09/26/outlook-for-ios-and-android-is-now-fully-powered-by-the-microsoft-cloud/.

W przypadku Exchange Online powoduje to dobrą integrację z usługami Office365, w przypadku Exchange on-premises powoduje to lekkie zamieszanie - połączenia przechodzą przez usługę proxy w Office365, co dla administratorów firewalli, a nawet serwerów Exchange powoduje dodatkowe zamieszanie. Jeżeli administrator nie chce pozwolić na korzystanie z tych klientów, może na poziomie organizacji lub wybranych użytkowników dopuścić lub zablokować korzystanie z tych klientów, np. poprzez użycie komendy:

Set-OrganizationConfig -EWSBlockList @{Add="Outlook-iOS/*", "Outlook-Android/*"}

Oczywiście, gdybyśmy chcieli zezwolić na korzystanie z tych klientów, to powinniśmy wykonać operację przeciwną:

Set-OrganizationConfig -EwsAllowList @{Add="Outlook-iOS/*","Outlook-Android/*"}

Ewentualnie usunąć Outlooki z listy zablokowanych aplikacji EWS.

Set-OrganizationConfig -EWSBlockList @{Remove="Outlook-iOS/*", "Outlook-Android/*"}

Analogiczne ustawienia możemy zdefiniować dla wybranego użytkownika, komendą

Set-CASMilbox

Możemy również całkowicie dla danego użytkownika zablokować korzystanie z EWS

Set-CASMilbox -EWSEnabled:$False

Jednak w tym wypadku należy pamiętać, że będzie to skutkowało również utrudnieniem w dostępie z poziomu Outlooka w Windows np. do usługi dostępności w trakcie organizacji spotkań.

Analogicznie możemy blokować inne usługi lub klientów korzystających z EWS - np. integrację z LinkedIn czy Outlook dla Mac, jak na swoim blogu opisuje to Paul Cunningham.